Synology DSM 7.2.1 Update 1 Übersetzung

Vor Kurzem hat Synology eine neue Version seiner internen Software für NAS-Systeme veröffentlicht: DSM 7.2.1 Update…

Vor Kurzem hat Synology eine neue Version seiner internen Software für NAS-Systeme veröffentlicht: DSM 7.2.1 Update…

Um die Cyber-Resilienz seiner Kunden zu erhöhen, hat IBM beschlossen, seine Produkte und die eines Drittanbieters,…

Der in Kalifornien ansässige Anbieter von Flash-Speicherlösungen, Pure Storage, erweitert seine FlashBlade-Scale-out-NAS-Reihe um ein E-Modell.Die allgemeine…

Tiger Technology betritt einen sehr spezialisierten Sektor, die Speicherung von Dateien, die in der digitalen Pathologie…

Entschlossen, sehr bald eine einheitliche Plattform (Block, Objekt und Datei) für das Datenmanagement anzubieten, erwartet Atempo…

Während SSDs auf Workstations heute unverzichtbar sind, eignen sich Festplatten mit großer Kapazität immer noch perfekt…

Inspiriert von NetApp ist es dem türkischen Anbieter NGX Storage gelungen, ein reduziertes, aber glaubwürdiges und…

Um die auf seinem NAS gespeicherten Daten besser zu schützen, wird Synology Anfang 2023 die Version…

Alle rund ein Dutzend Storage-Softwareprodukte von NetApp werden nun über die BlueXP-Steuerungsebene arbeiten, um es IT-Teams…

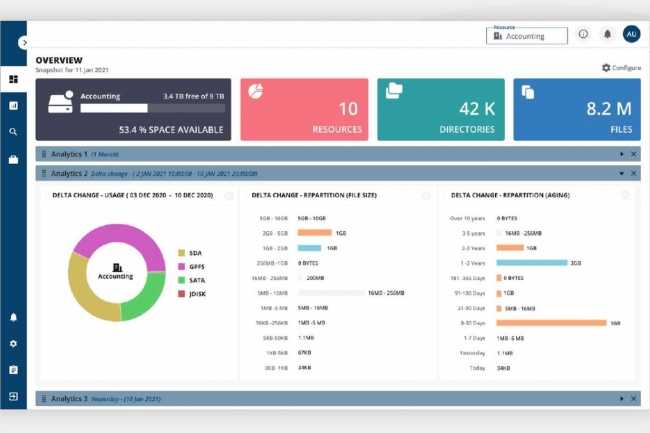

Panzura ist eine fortschrittliche Datenverwaltungslösung, die keine Speicherressourcen verwaltet, sondern über eine Objektmodus-Cloud-Plattform auf Dateien zugreift,…

Das Start-up Graid Technology nutzt die Rechenleistung von GPU-Karten der Einstiegsklasse für Workstations und beschleunigt Speicherressourcen…

Das belgische Start-up Nodeum schlägt seine Schachfiguren auf dem Markt für Datenmanagement, der auf Hybrid- und…

Anlässlich der IT Press Tour Paris reiste ein Teil des Teams des bulgarischen Start-ups StorPool an,…

Seit mehr als 43 Jahren bietet Spectra Logic Dokumentenzentralisierung und -archivierung mit Umstellung auf Multicloud, um…

Always on the Bridge, der auf OpenZFS basierende NAS-Spezialist iXsystems, erweitert die Funktionen seines NAS und…

Die Gruppe Champagne Louis Roederer ist ein auf Weine und Spirituosen spezialisiertes Familienhaus und besteht aus…

Pure Storages neuestes Scale-out-Flashspeichersystem FlashBlade/S sticht durch seine Leistung und Dichte heraus, muss sich aber mit…

Die neueste Iteration der FlashBlade-Scale-out-NAS-Speicherplattform von Pure Storage verzeichnet einen deutlichen Sprung in Leistung, Dichte und…

Vast Data ist auf Scale-out-Speicherlösungen ohne Leistungseinbußen spezialisiert und stellt die Ceres-Plattform mit Nvidia Bluefield DPUs…

Durch die Konzentration auf das Betriebsmanagement auf den wichtigsten Cloud-Plattformen zielt NetApp darauf ab, Unternehmen bei…

Zusammenfassung 1 Backup, eine goldene Regel, um Angriffe effektiver zu bekämpfen Die Kosten der Cyberkriminalität explodieren…

Mit der Alpine Control Plane arbeitet Dell Technologies daran, seine wichtigsten Speicherlösungen (Dateien, Blöcke und Objekte)…

Laut Dell Technologies verbessern Verbesserungen an seinen PowerMax-, PowerStore- und PowerFlex-Plattformen die Automatisierung, Mobilität und Datensicherheit…

Ein Storage Area Network (SAN) ist ein zentral verwalteter Pool von Speicherressourcen, aber wie unterscheidet sich…

Als Konkurrent von Ctera und Panzura beabsichtigt Nasuni, die Entwicklung seiner Aktivitäten zu beschleunigen, indem es…

Die Inhalte von mehr als 3.600 QNAP-Netzwerkspeicherservern wurden von DeadBolt-Ransomware verschlüsselt. Der Anbieter kontert, indem er…

Die Umsätze aus dem Servermarkt verzeichneten 2021 in Europa ihr drittes Jahr des Rückgangs, während die…

Der französische Backup-Spezialist Atempo hat sein Miria-Angebot gerade um das Snapstor-Feature verstärkt, das eine schnelle Disaster…

Mehr Benutzer von QNAP-NAS-Systemen als üblich berichten zum Jahresende über Angriffe, die die eCh0raix-Ransomware ausnutzen. Wachsamkeit…

Die Gründung von a Backup-Plan Effizienz ist unerlässlich, um die Sicherheit Ihrer Daten zu gewährleisten.Synology NAS…

Der Kellner Apache ermöglicht Ihnen das Hosten von Websites auf Ihrem Synology NAS. Sie können es…

Zeitsicherung ermöglicht es Ihnen, mehrere Versionen derselben Datei zu behalten. Bei einer versehentlichen Änderung haben Sie…

Node.js ist ein JavaScript-Entwicklungsframework mit Die virtuelle Maschine V8 von Google Chrome. Node.js enthält eine integrierte…

Ein FTP-Server (File Transfer Protocol) ermöglicht den Zugriff und die Übertragung von Dateien über das Internet…

Die Speicherlösungen von Qumulo werden dem HPE-Katalog mit einer Proliant-basierten Appliance hinzugefügt, die von der Start-up-Software…

Sprache Java ist eine objektorientierte Programmiersprache, die von zwei Mitarbeitern von Sun Microsystems entwickelt wurde. Es…

AWS erweitert sein Angebot zur Dateisystemverwaltung durch die Integration von NetApps Ontap. Mit diesem Verwaltungsdienst wird…

Mono ist eine vollständige Entwicklungsplattform, die auf einer Implementierung der .Net-Codeausführungsumgebung basiert. Damit Mono ermöglicht Ihnen…

Das Team von Alien Labs-Forschern von AT & T hat in der Sprache Go geschriebene Malware…

Mit Schnelle Verbindung, können Sie Ihr Synology NAS ganz einfach mit dem Internet verbinden. Kein Router…